Anwendungsfall

Schnellere Compliance-Fähigkeit

Ergänzen Sie Zugriffszertifizierungen durch datengestützte Einblicke, um Prüfungen zu optimieren, Risiken zu reduzieren und Compliance-Maßnahmen zu unterstützen.

Herausforderung und Lösung

Herkömmlichen Zertifizierungen fehlt der Datenkontext.

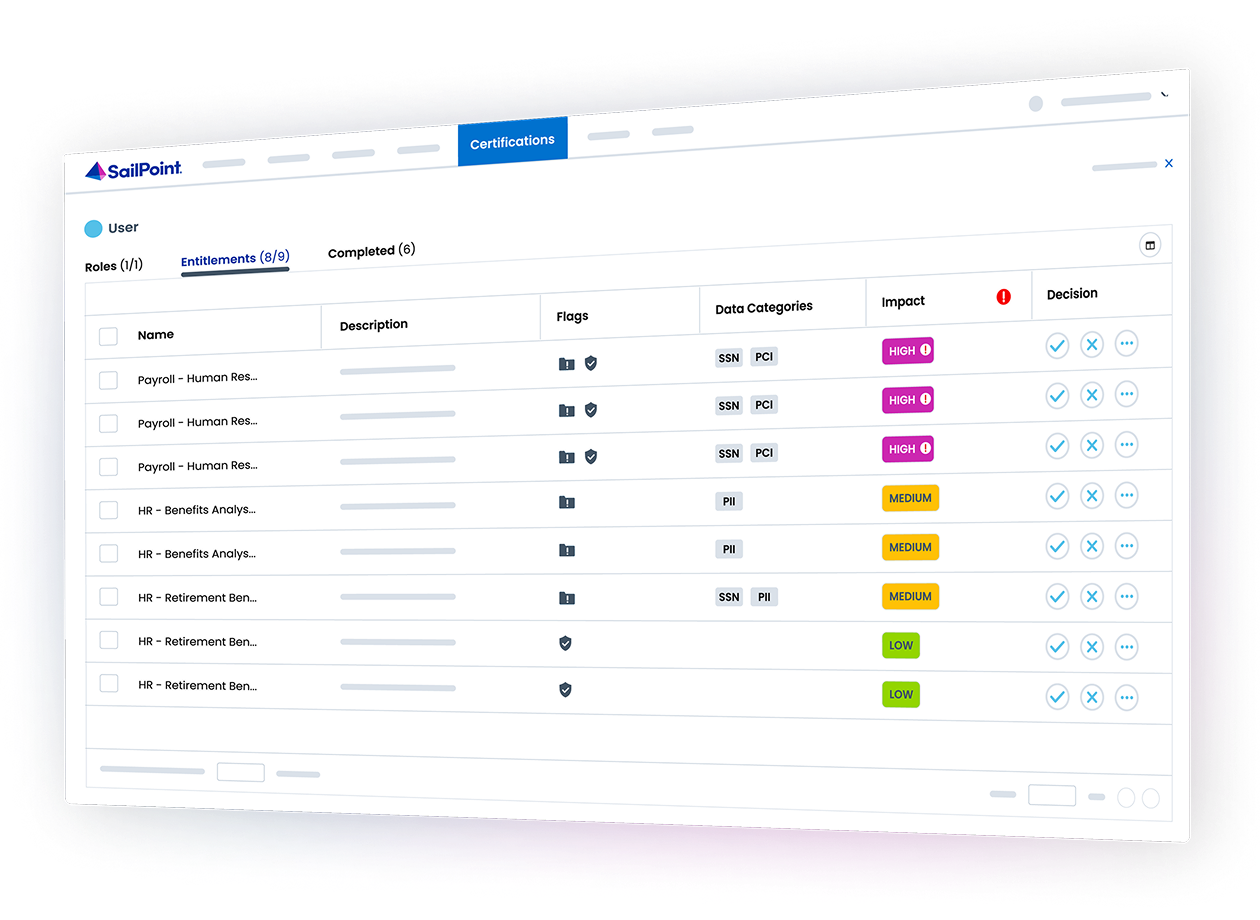

Zugriffszertifizierungen fehlt oft eine entscheidende Ebene: Einblick, wer auf vertrauliche Daten zugreifen kann und wie dieser Zugriff genutzt wird. Ohne Einblick in die Berechtigungen auf Datenebene verfügen Prüfer über begrenzten Kontext, um Risiken zu priorisieren oder Compliance-Initiativen effektiv zu unterstützen.

Ergänzen Sie Zertifizierungen durch intelligente Datenzugriffsinformationen

Heben Sie Zugriffe auf vertrauliche, regulierte oder risikoreiche Daten hervor

Ergänzen Sie Zugriffsprüfungen durch Metadaten zu Vertraulichkeit und Nutzung

Ermöglichen Sie fokussierte, detaillierte Zertifizierungen für Datenbestände

Delegieren Sie Prüfaufgaben automatisch an die zuständigen Dateneigentümer

Vorteile

Stärkere Zertifizierungen, optimierte Compliance

SailPoint integriert reale Datenzugriffe in Ihre Identitätsgovernance-Workflows – so können Sie sich bei Prüfungen auf das Wesentliche konzentrieren, den Zeitaufwand für Berechtigungen mit geringem Risiko reduzieren und Ihre Compliance-Prozesse stärken.

Machen Sie Zugriffe mit hoher Relevanz bei jeder Prüfung sichtbar

Heben Sie Benutzerzugriffe auf vertrauliche oder regulierte Dateien hervor, damit Prüfer potenzielle Compliance-Risiken schnell erkennen und entsprechende Maßnahmen ergreifen können. So treffen sie fundierte Entscheidungen mit weniger Aufwand.

Erweiterte Funktionen

Machen Sie den nächsten Schritt mit Ihrer Identitätssicherheitslösung

Die SailPoint Identity Security Cloud enthält die Grundlagen für die meisten Unternehmen. Darüber hinaus bietet SailPoint erweiterte Funktionen für spezielle Anforderungen.

SailPoint in Aktion

Selbst erkunden

Sehen Sie sich die Identitätssicherheitsplattform von SailPoint in Ihrem eigenen Tempo an

Sehen Sie sich das Produkt an (EN)Demo vereinbaren

Vereinbaren Sie eine persönliche Demo mit einem Experten für Identitätssicherheit

Live-Demo vereinbarenfaq

Häufig gestellte Fragen

Wie ist SailPoint Data Access Security in Identity Security Cloud integriert?

Datenzugriffssicherheit baut nativ auf der SailPoint-Plattform auf und ist direkt in Identity Security Cloud integriert. Dies ermöglicht einheitliche Transparenz und Governance des Anwendungs-, System- und Datenzugriffs – über eine einzige Schnittstelle, ohne dass separate Tools oder Integrationen von Drittanbietern erforderlich sind.

Welche Vorteile bietet die Data Access Security auf der SailPoint-Plattform?

Durch die Erweiterung der Identitätsgovernance und -kontrollen auf Daten innerhalb der SailPoint-Plattform beseitigen Unternehmen Datensilos, reduzieren die Komplexität und optimieren Zugriffsprüfungen. Identitätsteams können konsistente Richtlinien und Kontrollen auf alle Daten anwenden, ohne mehrere voneinander getrennte Systeme verwalten zu müssen.

Wie verbessert Data Access Security die Zugriffszertifizierungen?

Ohne Zuständigkeit können Maschinenkonten schnell verwaisen – das heißt, niemand ist für ihre Überwachung verantwortlich. Verwaiste Konten sind eine Hauptursache für Compliance-Lücken und stellen ein erhebliches Sicherheitsrisiko dar, da sie oft über übermäßige Berechtigungen verfügen und nicht überwacht werden. Die Zuweisung von Zuständigkeiten schafft Verantwortlichkeit, vereinfacht die Entscheidungsfindung und stellt sicher, dass jedes Konto bei Bedarf überprüft, zertifiziert oder deaktiviert werden kann.

Wie vereinfacht Data Access Security den Zertifizierungsprozess?

SailPoint kann Zugriffsprüfungen anhand von Datei- oder Ordner-Metadaten automatisch an die entsprechenden Dateneigentümer delegieren. Dies optimiert Zertifizierungsprozesse und erhöht die Genauigkeit der Überprüfung.

Wie unterstützt Data Access Security die Compliance-Fähigkeit?

Durch transparente Einblicke in Datenzugriffe, Vertraulichkeit und Nutzung unterstützt SailPoint Unternehmen bei der Entwicklung eines effizienteren und transparenteren Zertifizierungsprozesses, der mit internen Kontrollen und regulatorischen Anforderungen übereinstimmt.

Wie gewährleistet SailPoint die konsistente Governance für Anwendungen, Systeme und Daten?

Da Data Access Security in SailPoint Identity Security Cloud integriert ist, können Unternehmen einheitliche Richtlinien und Governance-Kontrollen für Anwendungen, Systeme und Daten über eine einzige Plattform anwenden. Diese Konsistenz verhindert Lücken in den Richtlinien, eliminiert redundante Tools und beschleunigt die Behebung von Sicherheitslücken im gesamten Identitätsökosystem.

Kontaktieren Sie uns

Sichern und verwalten Sie den Zugriff auf vertrauliche Daten

Erfahren Sie, wie Sie SailPoint dabei unterstützt, Risiken zu minimieren, das Prinzip der geringsten Privilegien durchzusetzen und vertrauliche Daten mit einer identitätsbasierten Governance zu schützen.