Berechtigungs- management für die Cloud-Infrastruktur

Vereinfachte Cloud-Governance

Erweitern Sie die Identitätssicherheit auf Ihre Cloud-Infrastruktur und verwalten Sie Cloud-Berechtigungen.

Herausforderung und Lösung

Verwaltung komplexer Cloud-Zugriffe

Mit der Migration Ihres Unternehmens in die Cloud wird die Verwaltung der Zugriffsrechte immer komplexer. Herkömmliche Tools wurden nicht für Cloud-native Umgebungen entwickelt, was zu übermäßigen Zugriffsrechten, Sicherheitslücken und Compliance-Risiken führt.

Vereinfachung von Cloud-Zugriff und Berechtigungen

Verschaffen Sie sich einen umfassenden Überblick über alle Cloud-Zugriffe auf einer einzigen Benutzeroberfläche.

Erkennen und schützen Sie alle menschlichen und nicht-menschlichen Identitäten in Multi-Cloud-Umgebungen.

Passen Sie Berechtigungen an und setzen Sie das Prinzip der geringsten Privilegien mithilfe KI-gestützter Einblicke durch.

Anwendungsfälle

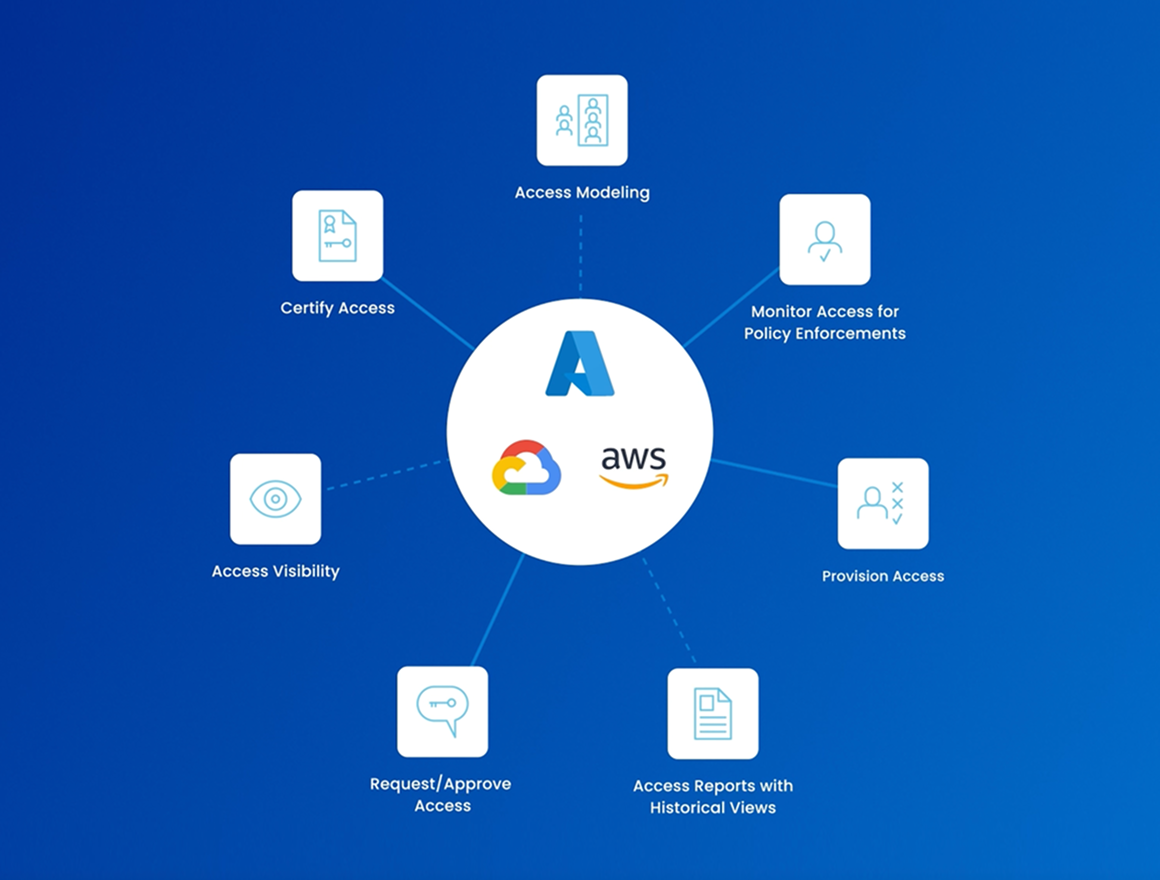

Erweitern Sie die Identity Security auf Ihre Cloud-Infrastruktur

Verwalten Sie Ihre Multi-Cloud-Infrastruktur mit einem einzigen Ansatz. Wenden Sie klar definierte Richtlinien an und automatisieren Sie das Lebenszyklus-Management des IaaS-Zugriffs. Durch das zentrale Management von Cloud-Berechtigungen können Unternehmen den Verwaltungsaufwand reduzieren und die operative Effizienz steigern. Die Lösung verbessert zudem die Compliance durch detaillierte Protokolle und Audit-Trails, die für die Erfüllung regulatorischer Anforderungen unerlässlich sind. Darüber hinaus vereinfacht der einheitliche Identity-Security-Ansatz in Multi-Cloud-Umgebungen die Integration neuer Cloud-Dienste und ermöglicht nahtlose Skalierbarkeit bei wachsenden Geschäftsanforderungen.

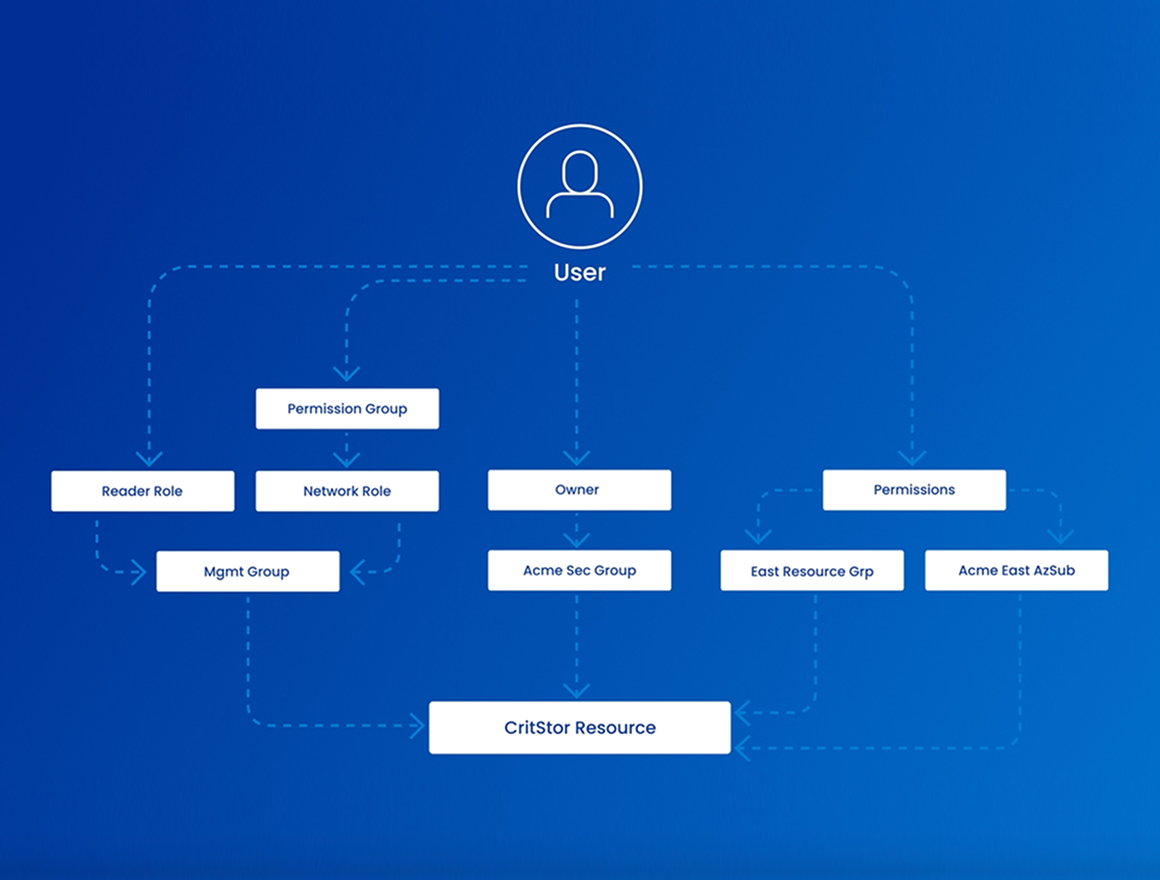

Erkennen Sie Zugriffe in komplexen IaaS-Umgebungen

Erhalten Sie eine umfassende, visuelle Darstellung der Verbindungen zwischen Identitäten und Cloud-Ressourcen in Ihren IaaS-Umgebungen. Verfolgen Sie Berechtigungen, Rollen und Zugriffspfade in einer einzigen grafischen Ansicht, um verborgene Risiken zu ermitteln, Untersuchungen zu optimieren und sicherzustellen, dass die richtigen Personen die richtigen Zugriffsrechte haben – unabhängig von der Komplexität Ihrer Umgebung.

Optimieren Sie Ihre Richtlinien für maximale Sicherheit

Personalisieren Sie Ihre Passwortrichtlinien, um die Sicherheit Ihres Unternehmens zu optimieren. Passen Sie Passwortkomplexität, -verlauf und Ablaufregeln flexibel an verschiedene Benutzergruppen oder Anwendungsrisikostufen an.

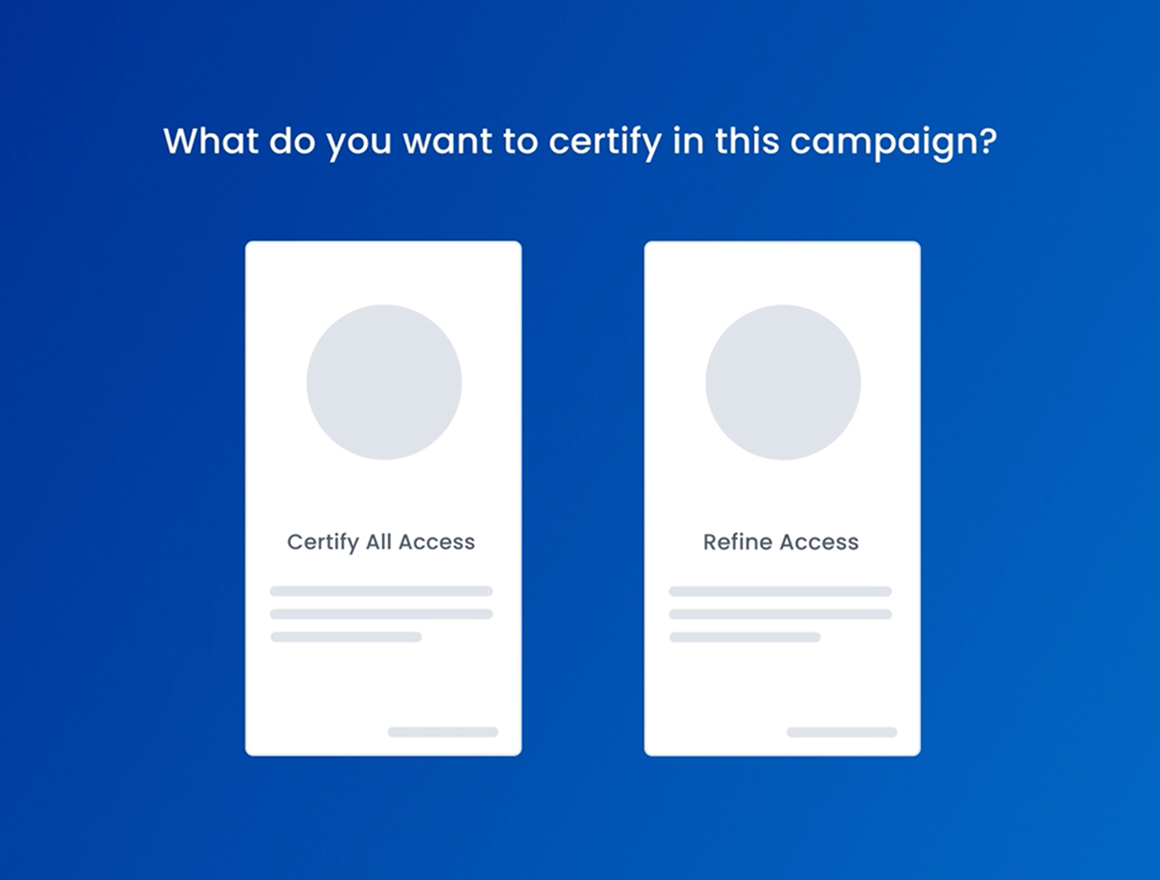

Reporten und auditieren Sie den Zugriff auf die Cloud-Infrastruktur

Erstellen Sie mühelos Audit-fähige Berichte, die zeigen, wer in Ihrer Cloud-Infrastruktur worauf Zugriff hat. Starten Sie cloudspezifische Zugriffszertifizierungskampagnen, um Berechtigungen zu überprüfen und zu validieren. So erfüllen Sie regulatorische Anforderungen, stärken Ihre Governance und belegen, dass Ihre Cloud-Zugriffskontrollen konsequent durchgesetzt und umfassend dokumentiert werden.

SailPoint in Aktion

Selbst erkunden

Sehen Sie sich die Identitätssicherheitsplattform von SailPoint in Ihrem eigenen Tempo an

Sehen Sie sich das Produkt an (EN)Demo vereinbaren

Vereinbaren Sie eine persönliche Demo mit einem Experten für Identitätssicherheit

Live-Demo vereinbarenPakete

Beginnen Sie heute Ihre Reise zur Identitätssicherheit

Die SailPoint Identity Security Cloud ermöglicht es Unternehmen, den Echtzeit-Zugriff auf kritische Daten und Anwendungen für jede Unternehmensidentität mit einem intelligenten und einheitlichen Ansatz zu verwalten und zu sichern.

Finden Sie Ihre perfekte LösungErweiterte Funktionen

Machen Sie den nächsten Schritt mit Ihrer Identitätssicherheitslösung

Die SailPoint Identity Security Cloud enthält die Grundlagen für die meisten Unternehmen. Darüber hinaus bietet SailPoint erweiterte Funktionen für spezielle Anforderungen.

faq

Mehr über CIEM

Was ist der Unterschied zwischen IAM und CIEM?

Sowohl das Identitäts- und Zugriffsmanagement (IAM) als auch das Cloud-Infrastruktur-Berechtigungsmanagement (CIEM) sind entscheidend für den Schutz von vertraulichen Daten und digitalen Assets und erfüllen unterschiedliche Zwecke im Bereich der Identity Security. IAM-Lösungen dienen der Verwaltung von Identitäten und der Zugriffskontrolle in der gesamten IT-Umgebung eines Unternehmens, einschließlich Anwendungen, Daten und Diensten. IAM konzentriert sich typischerweise auf die Verwaltung von Benutzeridentitäten und -berechtigungen, um sicherzustellen, dass die richtigen Personen den passenden Zugriff auf die richtigen Ressourcen haben. CIEM hingegen befasst sich speziell mit der komplexen Natur der Cloud-Infrastruktur, die oft vielschichtige Berechtigungen und unterschiedliche Zugriffsebenen für zahlreiche Cloud-Ressourcen umfasst. CIEM-Lösungen wie Cloud Infrastructure Entitlement Management von SailPoint erweitern die IAM-Funktionalität, indem sie die Verwaltung der Cloud-Infrastruktur vereinfachen. Sie zeigen auf, welche Cloud-Ressourcen verfügbar sind und welche spezifischen Aktionen (Lesen, Schreiben oder Administratorrechte) ein Benutzer ausführen kann, damit IAM-Teams ein robustes und sicheres Cloud-Zugriffsmodell entwickeln können. Während IAM umfassenden Schutz von Identitäten bietet, dringt CIEM tiefer in Cloud-Ökosysteme ein, um eine detaillierte Kontrolle und Transparenz in Multi-Cloud-Umgebungen zu gewährleisten. Dadurch wird die Sicherheitslage von Unternehmen deutlich verbessert und unnötige sowie übermäßig privilegierte Zugriffe werden eliminiert.

Was ist der Unterschied zwischen CSPM und CIEM?

Sowohl das Cloud Security Posture Management (CSPM) als auch das Cloud Infrastructure Entitlement Management (CIEM) sind entscheidend für den Schutz der Cloud-Infrastruktur. CSPM-Lösungen sichern die Konfiguration der Cloud-Infrastruktur und decken Fehlkonfigurationen auf. CSPM konzentriert sich auf die Sicherheitsrichtlinie, die auf die Cloud-Infrastrukturressourcen angewendet wird. CIEM hingegen stellt die Identity Security in den Mittelpunkt. CIEM gewährleistet, dass jede Identität nur über die passenden Zugriffsrechte verfügt. Nur Tools wie ISC in Kombination mit CIEM können erkennen, ob beispielsweise jemand aus der Buchhaltung Cloud-Zugriff hat. Diese umfassenden Daten darüber, worauf eine Identität – nicht nur ein Cloud-„Benutzer“ – Zugriff hat, sind der Vorteil, den die Kombination von CSPM-Tools und CIEM bietet.

Was ist der Unterschied zwischen CIEM und SIEM?

Cloud Infrastructure Entitlement Management (CIEM) und Security Information and Event Management (SIEM) dienen unterschiedlichen Zwecken in der Cybersicherheit und im Identitätsmanagement. CIEM konzentriert sich auf die Verwaltung und die Sicherung von Berechtigungen in der Cloud-Infrastruktur und stellt sicher, dass die richtigen Identitäten den passenden Zugriff auf spezifische Cloud-Ressourcen und Lese-, Schreib- oder Administratorberechtigungen haben. CIEM bietet ein Governance-Framework, das es Unternehmen ermöglicht, den Zugriff auf ihre Cloud-Infrastruktur auf ähnliche Weise zu sichern, wie sie den Zugriff auf andere Anwendungen und Daten verwalten. SIEM ist hingegen für die Überwachung, die Erkennung und die Reaktion auf Sicherheitsereignisse und -vorfälle in der gesamten IT-Umgebung eines Unternehmens verantwortlich, indem es Daten aus verschiedenen Quellen sammelt und analysiert. Während sich CIEM primär mit Berechtigungen und Zugriffskontrollen in Cloud-Umgebungen befasst, zielt SIEM darauf ab, Echtzeitanalysen und Ereigniskorrelationen bereitzustellen, um potenzielle Sicherheitsbedrohungen zu identifizieren und die Compliance sicherzustellen. Die Kombination von CIEM- und SIEM-Lösungen ermöglicht eine umfassende Sicherheitsarchitektur und vereint ein robustes Zugriffsmanagement mit nahtloser Sicherheitsüberwachung.

Was ist der Unterschied zwischen CIEM und CIAM?

Sowohl das Cloud Infrastructure Entitlement Management (CIEM) als auch das Cloud Identity and Access Management (CIAM) sind ausschlaggebend für die Aufrechterhaltung eines sicheren, kontrollierten Zugriffs in Cloud-Umgebungen, verfolgen aber unterschiedliche Ziele. CIEM konzentriert sich auf die Verwaltung der Berechtigungen für Cloud-Infrastrukturressourcen und stellt sicher, dass die richtigen Identitäten über die passenden Zugriffsberechtigungen (Lesen, Schreiben, Administrator) für spezifische Cloud-Ressourcen verfügen. Dies ist in einer Multi-Cloud-Umgebung entscheidend, in der die detaillierte Kontrolle über verschiedene Infrastrukturressourcen erforderlich ist, um das Prinzip der geringsten Privilegien durchzusetzen. CIAM hingegen befasst sich primär mit der Überwachung und Sicherung von Benutzeridentitäten und -zugriffen über Cloud-Anwendungen und -Dienste hinweg und stellt sicher, dass Benutzer, z. B. Kunden, sicheren und nahtlosen Zugriff auf die Cloud-basierten Dienste des Unternehmens haben. Während CIAM den Zugriff auf die Cloud und Cloud-Anwendungen sichert, geht CIEM detailliert auf den Infrastrukturzugriff ein und gewährt den „passenden“ bzw. granularen Zugriff auf die Cloud-Ressourcen, die zum Erstellen und Warten von Cloud-Lösungen verwendet werden. Dies ermöglicht eine feinere Kontrolle darüber, wer welche Aktionen innerhalb der Cloud-Infrastruktur ausführen darf. Diese Differenzierung ermöglicht es Unternehmen, ihre Strategien zur Identitätssicherheit präzise anzupassen und so verschiedene Aspekte ihrer Cloud-Operationen effizient abzudecken.

Ist Cloud Infrastructure Entitlement Management (CIEM) eine Erweiterung von Identity Security Cloud?

CIEM ist in unserer Business Plus Suite enthalten und als Erweiterung für die Standard und Business Suite der Identity Security Cloud verfügbar. Diese Funktion bietet Unternehmen die Möglichkeit, Multi-Cloud-Infrastrukturen zu verwalten und zu steuern.

Kontakt

Sichern des Cloud-Zugriffs mit intelligenter Identitätsgovernance

Kontrollieren Sie den Cloud-Zugriff mit CIEM. Verbessern Sie die Sicherheit, gewährleisten Sie Compliance und skalieren Sie mühelos mit identitätsbasierten Tools, die für moderne Unternehmen entwickelt wurden.