Produktmodule

Zugriffsmodellierung

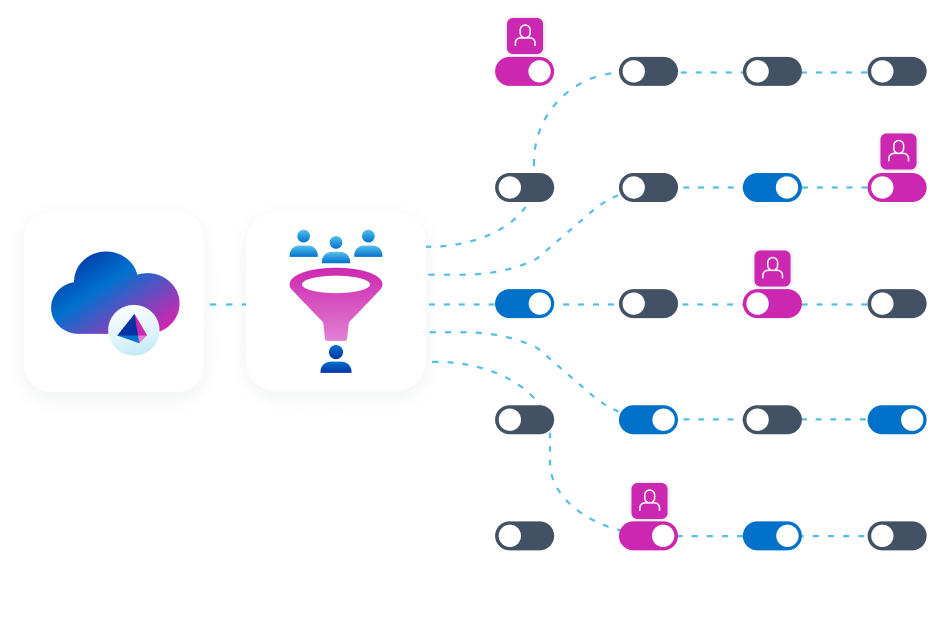

Erstellen und implementieren Sie schnell Unternehmensrollen, um ein KI-gestütztes, auf Machine Learning basierendes Modell der geringsten Privilegien zu unterstützen.

Herausforderung und Lösung

Vereinfachung des Rollenmanagements

Die manuelle Optimierung von Rollen ist arbeitsintensiv und kann mit den sich schnell verändernden IT-Umgebungen von heute nicht mithalten. Sie benötigen eine intelligentere Methode, um Rollen zu erstellen und zu optimieren und Zugriffe sicher zu verteilen.

Entwicklung eines effizienten Zugriffsmodells

Erstellen und verwalten Sie Benutzerrollen mithilfe von Erkenntnissen aus maschinellem Lernen.

Bündeln Sie Zugriffsrechte in Rollen, die neuen Benutzern zugewiesen werden können.

Ermächtigen Sie Benutzer mit dem richtigen Zugriff auf Anwendungen und Daten, ohne die Sicherheit zu beeinträchtigen.

Implementieren Sie ein nachhaltigeres Rollenmodell, das Ihren kontextabhängigen Zugriffsrichtlinien entspricht.

Vorteile

Der richtige Zugriff. Sofort. Auf die Geschäftsanforderungen abgestimmt.

Die korrekte Zugriffsvergabe an Ihre Benutzer ist entscheidend für Ihren Geschäftserfolg. SailPoint bietet eine intelligentere, KI-gestützte Möglichkeit, Rollen zu erstellen und zu optimieren. So können Sie den Zugriff auf alle Anwendungen und Daten effizient und sicher verteilen.

Verwalten Sie Rollen mühelos mit KI-gestützter Automatisierung.

Entwickeln Sie ein effizientes Zugriffsmodell, das den Anforderungen Ihres Unternehmens entspricht und Ihren Benutzern genau den richtigen Zugriff gewährt. Dies steigert Produktivität und Sicherheit von Anfang an.

Erweiterte Funktionen

Machen Sie den nächsten Schritt mit Ihrer Identitätssicherheitslösung

Die SailPoint Identity Security Cloud enthält die Grundlagen für die meisten Unternehmen. Darüber hinaus bietet SailPoint erweiterte Funktionen für spezielle Anforderungen.

FAQ

Häufig gestellte Fragen

Was ist Zugriffsmodellierung?

Zugriffsmodellierung ist der Prozess der Erstellung, Definition und des Managements von Rollen innerhalb einer Organisation, um sicherzustellen, dass Benutzer gemäß dem Prinzip der geringsten Privilegien den angemessenen Zugriff auf Ressourcen haben. Sie nutzt fortschrittliche Technologien wie KI und Machine Learning, um das Benutzerverhalten, Zugriffsmuster und organisatorische Bedürfnisse zu analysieren und so die Entwicklung sowohl allgemeiner als auch spezialisierter Rollen. Durch das kontinuierliche Monitoring und die fortwährende Optimierung dieser Rollen stellt die Zugriffsmodellierung sicher, dass der Zugriff sicher und effizient sowie an die sich wandelnden Geschäftsanforderungen angepasst bleibt. Dieser Ansatz verbessert nicht nur die Sicherheit durch Minimierung von Überprovisionierung, sondern optimiert auch Abläufe, reduziert den manuellen Aufwand und unterstützt ein schnelleres Onboarding und einfachere Rollenanpassungen.

Warum ist Rollenmanagement wichtig für die Sicherheit?

Rollenmanagement ist entscheidend für die Sicherheit, da es sicherstellt, dass Benutzer nur Zugriff auf die Ressourcen haben, die sie für ihre Aufgaben benötigen – nicht mehr und nicht weniger. Dies minimiert das Risiko einer schleichenden Ausweitung von Zugriffsrechten, bei der Benutzer im Laufe der Zeit unnötige Berechtigungen anhäufen, was zu Schwachstellen und potenziellen Sicherheitsverletzungen führen kann. Durch die Durchsetzung des Prinzips der minimalen Berechtigungen trägt das Rollenmanagement dazu bei, den potenziellen Schaden durch Insider-Bedrohungen oder kompromittierte Konten zu begrenzen.

Darüber hinaus ist effektives Rollenmanagement ein Eckpfeiler eines Zero-Trust-Sicherheitsframeworks, das auf dem Prinzip „Niemals blind vertrauen, stets überprüfen“ basiert. Es stellt sicher, dass der Zugriff auf Basis strenger Überprüfungen und Kontextfaktoren wie Benutzerrollen, Verhaltensweisen und der Sensibilität der aufgerufenen Ressourcen gewährt wird.

Welche Reporting-Funktionen sind in einer Compliance-Management-Lösung unerlässlich?

Essenzielle Reporting-Funktionen in einer modernen Compliance-Management-Lösung sind grundlegend für die Aufrechterhaltung der Auditbereitschaft und ermöglichen fundierte, datengestützte Sicherheitsentscheidungen. Diese Funktionen wandeln Rohdaten aus Zugriffen in verwertbare Informationen um und ermöglichen es Unternehmen, Kontrolle und Verantwortlichkeit nachzuweisen.

Zu den wichtigsten Reporting-Funktionen gehören:

- Auditfähiges Reporting: Das System muss umfassende, sofort einsatzbereite Berichte generieren, die speziell auf die Erfüllung gängiger regulatorischer Anforderungen wie SOX, HIPAA und DSGVO zugeschnitten sind.

- Anpassbare Dashboards und Visualisierungen: Für eine dynamische Unternehmensumgebung ist eine einzelne, statische Ansicht unzureichend. IT-Verantwortliche benötigen anpassbare Dashboards, die einen umfassenden Echtzeit-Überblick über die Compliance-Situation des Unternehmens bieten. Datenvisualisierungen sind entscheidend, um schnell risikoreiche Benutzer, verwaiste Konten oder systemische Richtlinienverstöße zu identifizieren, die bei herkömmlichen tabellenkalkulationsbasierten Analysen möglicherweise übersehen werden.

- Detaillierte Zertifizierungs- und Bestätigungsdokumente: Eine entscheidende Fähigkeit ist die Erstellung eines klaren, nachvollziehbaren Protokolls für alle Zugriffszertifizierungskampagnen. Dies umfasst die Nachverfolgung, wer Zugriffe genehmigt, abgelehnt oder widerrufen hat, wann dies geschah und welche Begründungen angegeben wurden.

Kann Zugriffsmodellierung die Compliance unterstützen?

Ja, Zugriffsmodellierung kann wesentlich zur Erreichung und Aufrechterhaltung der Compliance beitragen. Durch die Festlegung klarer, eindeutig definierter Rollen können Unternehmen sicherstellen, dass der Zugriff auf vertrauliche Informationen und Systeme angemessen eingeschränkt und an die regulatorischen Anforderungen angepasst ist. Dieser strukturierte Ansatz vereinfacht den Nachweis der Einhaltung von Vorschriften wie SOX. HIPAA und DSGVO, da Zugriffsrechte nicht nur gut dokumentiert, sondern auch kontinuierlich überwacht und aktualisiert werden.

Zugriffsmodellierung bietet einen transparenten und nachvollziehbaren Rahmen für die Verwaltung von Zugriffsrechten und reduziert so das Risiko unberechtigten Zugriffs oder von Datenschutzverletzungen, die zu Strafen wegen Nichteinhaltung führen könnten.

Kontakt

Identity Security in den Mittelpunkt Ihrer Unternehmenssicherheit stellen