Modules de produits

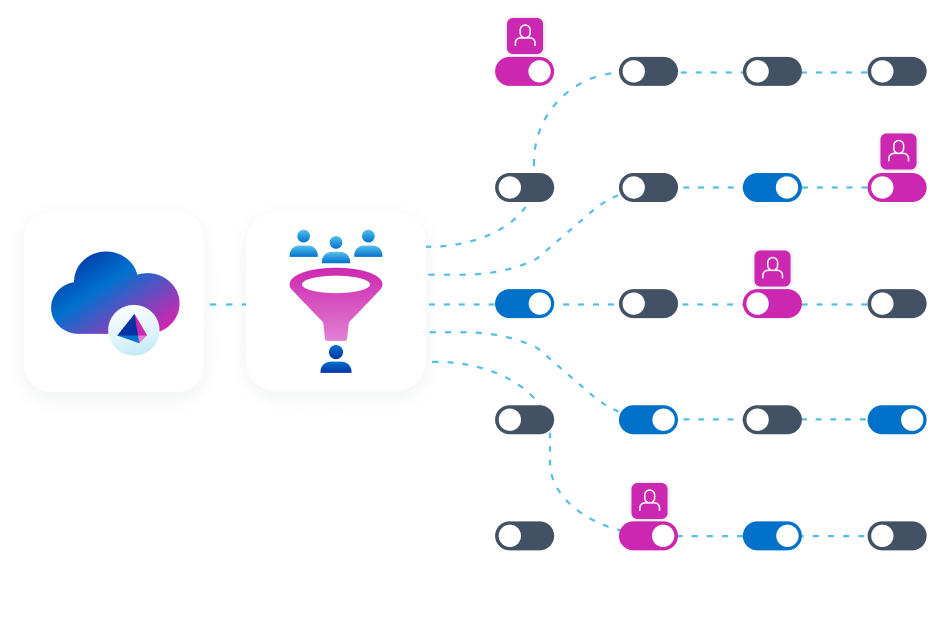

Access Modeling

Découvrez comment créer et implémenter rapidement des rôles d’entreprise pour soutenir un modèle de moindre privilège, alimenté par l’IA et l’apprentissage automatique.

Défi et solution

Simplifiez la gestion des rôles

La gestion manuelle de l'optimisation des rôles est un processus chronophage qui ne permet pas de suivre les évolutions successives des environnements informatiques. Il vous faut envisager une méthode plus intelligente pour créer et optimiser les rôles afin de distribuer les accès en toute sécurité.

Elaborez un modèle d'accès efficace

Créez et gérez les rôles des utilisateurs à l'aide de l'apprentissage automatique.

Intégrez les accès prédéfinis dans des rôles attribuables aux nouveaux utilisateurs.

Octroyez aux utilisateurs les droits d'accès appropriés aux applications et aux données, sans compromettre la sécurité.

Adoptez un modèle de rôles plus durable, en adéquation avec vos politiques d'accès contextuelles.

Avantages

Octroyez immédiatement des accès adaptés en fonction des besoins.

La réussite de l'entreprise est sujette à l'octroi des droits d'accès appropriés aux utilisateurs. SailPoint a mis au point une méthode assistée par l'IA pour créer et optimiser les rôles, afin de distribuer de manière efficace et sécurisée l'accès à toutes les applications et données.

Gérez facilement les rôles grâce à l'automatisation assistée par l'IA.

Elaborez un modèle de gestion des accès pertinent, aligné sur les besoins de votre entreprise et donnez à vos utilisateurs un niveau d'accès parfaitement adapté, améliorant dès le départ la productivité et la sécurité,

Fonctionnalités avancées

Poussez encore plus loin votre solution de sécurité des identités

SailPoint Identity Security Cloud offre les éléments essentiels pour la plupart des entreprises. SailPoint offre également des fonctionnalités avancées pour des besoins spécifiques.

FAQ

Foire aux questions

Qu'est-ce que la modélisation des accès ?

La modélisation des accès est le processus de création, de définition et de gestion des rôles au sein d'une entreprise afin de garantir aux utilisateurs un niveau approprié d'accès aux ressources, selon le principe du moindre privilège. Elle s'appuie sur des technologies avancées telles que l'IA et l'apprentissage automatique pour analyser le comportement des utilisateurs, les modèles d'accès et les besoins de l'entreprise, afin de définir des rôles communs ou spécialisés. En surveillant et en peaufinant continuellement ces rôles, la modélisation des accès garantit la sécurité et l'efficacité des accès, tout en les ajustant continuellement aux besoins de l'entreprise. En limitant le surprovisionnement des comptes, cette approche renforce non seulement la sécurité, mais elle harmonise également les opérations, réduit les procédures manuelles et facilite l'intégration et l'ajustement des rôles.

Pourquoi la gestion des rôles est-elle si importante pour la sécurité ?

La gestion des rôles est essentielle en matière de sécurité, car elle garantit que les utilisateurs n'ont accès qu'aux ressources dont ils ont besoin pour effectuer leur tâche, ni plus, ni moins. Cette approche limite le risque de dérive des accès trop permissifs lorsque les utilisateurs accumulent au fil du temps des autorisations inutiles, sources de vulnérabilités et de failles de sécurité potentielles. L'application du principe du moindre privilège permet de limiter les dommages potentiels causés par les menaces internes ou les comptes compromis.

De plus, une gestion efficace des rôles constitue la pierre angulaire d'un cadre de sécurité Zéro Trust appliquant le principe fondamental: « ne jamais faire confiance à priori, toujours vérifier ». Cette gestion garantit que les accès sont octroyés sur la base d'une vérification stricte et de facteurs contextuels, tels que les rôles des utilisateurs, leurs comportements et la nature des ressources auxquelles ils accèdent.

Quelles fonctionnalités de reporting sont essentielles pour gérer la conformité ?

Essentielles dans une solution moderne de gestion de la conformité, les fonctionnalités de reportingpermettent de préparer les audits et de prendre des décisions éclairées en matière de sécurité, en s'appuyant sur les données. Ces fonctionnalités transforment les données d'accès brutes en informations exploitables, permettant aux entreprises de démontrer leur aptitude à contrôler et à gouverner les accès aux données sensibles.

Principales fonctions de reporting :

- Reporting prêt pour l'audit : Le système doit générer des rapports exhaustifs et prêts à être soumis aux auditeurs, conçus pour répondre aux normes réglementaires en vigueur telles que le RGPD Européen ou les lois américaines SOX et HIPAA.

- Tableaux de bord personnalisables : Les responsables informatiques ont besoin de tableaux de bord leur offrant une vue d'ensemble globale et en temps réel de la posture de conformité de leur entreprise. Les visualisations de données sont essentielles pour identifier rapidement les utilisateurs à haut risque, les comptes orphelins ou les violations systémiques des politiques de sécurité qui pourraient passer inaperçus sur des feuilles de calcul.

- Enregistrements détaillés des certifications et des attestations : La capacité à produire un journal précis et auditable pour toutes les campagnes de certification d'accès est une fonctionnalité cruciale. Cela permet notamment de savoir qui a approuvé, rejeté ou révoqué un accès, à quel moment précis et pour quelles raisons.

Le processus de modélisation des accès contribue-t-il au respect de la conformité ?

Tout à fait, la modélisation des accès facilite considérablement la mise en conformité ainsi que son maintien. L'établissement de rôles clairement définis permet aux entreprises de s'assurer que les accès aux données et aux systèmes sensibles sont correctement encadrés et conformes aux exigences réglementaires. Cette approche structurée simplifie le processus de démonstration de la conformité à des normes telles que que le RGPD Européen ou les lois américaines SOX et HIPAA, car les droits d'accès sont soigneusement documentés, contrôlés et mis à jour en permanence.

La modélisation des accès constitue un cadre transparent et vérifiable pour gérer efficacement "qui accède à quoi", réduisant ainsi le risque d'accès non autorisé ou de violation des données pouvant entraîner des sanctions pour non-respect de la conformité réglementaire.

Contactez-nous

Mettez la sécurité des identités au coeur de votre entreprise