Strategiebewertung der Identitätssicherheit

Frage 1 von 6

Ist Ihr Identity-Security-Programm auf Ihre allgemeine Geschäftsstrategie abgestimmt, sodass es in Ihrem gesamten Unternehmen verstanden und genutzt wird?

Bewerten Sie die Bedeutung von Identitätssicherheit für die Strategie Ihres Unternehmens.

Überhaupt keine Bedeutung

Wir haben keine unternehmensweite Identitätsstrategie.

Gewisse Bedeutung

Die Nutzungsrate ist sehr gering. In der Regel reagieren wir taktisch auf externe Belastungen (z. B. Einhaltung von Vorschriften, Sicherheitsverletzungen oder geschäftliche Veränderungen).

Identity ist ein Schwerpunkt.

Unser Identitätsprogramm ist digitalisiert und skaliert und wird im Unternehmen weitreichend genutzt.

Große Bedeutung

Unser Identitätsprogramm ist ein wichtiger Wegbereiter für geschäftliche Veränderungen, Innovation und Sicherheit.

Sehr große Bedeutung

Unsere IAM-Strategie ist eine Säule der Innovationsstrategie unseres Unternehmens.

Welche der folgenden Optionen entspricht am ehesten dem Betriebsmodell Ihres Teams für Identitäts- und Zugriffsmanagement (Identity and Access Management, IAM), d. h. der Art und Weise, wie Identitätsdienste in Ihrem Unternehmen gemanagt werden?

Bewerten Sie das Betriebsmodell Ihres Teams für Identitäts- und Zugriffsmanagement (IAM).

Überhaupt nicht gemanagt

Die meisten Identitäten (z. B. Mitarbeiter, Dritte, Maschinen) werden ad hoc in Silo-Gruppen oder überhaupt nicht gemanagt.

Teilweise gemanagt

Das Identitätsmanagement ist meist reaktiv und konzentriert sich auf die Bearbeitung von Servicetickets, z. B. die Einrichtung von Konten.

Gemanagt

IAM ist zentralisiert und auf der Grundlage spezifischer Tools organisiert (beispielsweise ein Team für das System für Verzeichnisdienste bzw. ein anderes Team für Identity-Governance-Tools).

Gut gemanagt

IAM ist zentralisiert und auf der Grundlage eines Produktbetriebsmodells mit agilen Teams organisiert. Es herrscht ein kontinuierliches Streben nach Automatisierung und KI.

Sehr gut gemanagt

Unser Betriebsmodell ermöglicht die Zusammenarbeit mit externen Stellen, es ist ein wichtiger Kontrollpunkt für die Zusammenarbeit mit unseren Mitarbeitern und Kunden.

Welche der folgenden Optionen entspricht am ehesten der Mitarbeiterverteilung der IAM- (Identity and Access Management bzw. Identitäts- und Zugriffsmanagement) Teams in Ihrem Unternehmen?

Bestimmen Sie, wer die Identität für Ihre Mitarbeiter managt.

Auf den Helpdesk ausgerichtet

Meistens managen Helpdesk-Mitarbeiter die Bereitstellung und Aufhebung von Zugriffsrechten.

Auf den Helpdesk und die IT ausgerichtet

Besteht größtenteils aus Helpdesk-Mitarbeitern und einem allgemeinen IT-Team, das einige grundlegende Identity-Tools managt.

Auf Identity-Tools ausgerichtetes Team

Auf Tools/Produkte ausgerichtete Teams, die spezifische Identity-Tools entwickeln und von Helpdesk- und IT-Support-Mitarbeitern unterstützt werden.

Auf Innovation fokussiertes Identity-Team

Datenwissenschaftler oder Automatisierungstechniker zusammen mit Identity-Produktingenieuren. Sehr schlanker Helpdesk und IT-Support.

Verteiltes Identity-Team

Geht über die Unternehmensgrenzen hinaus; es besteht eine Zusammenarbeit mit einem Ökosystem anderer Unternehmen und weiteren Branchenforen, um verteilte Identity-Funktionen zu ermöglichen.

Wie beurteilen Sie die technischen Kompetenzen Ihres Unternehmens bei der Einführung neuer Identity-Tools?

Bewerten Sie die Fähigkeit Ihres Unternehmens, neue Identity-Tools einzuführen.

Sehr begrenzte Funktionen

Entweder keine Tools oder einige ältere Verzeichnis- und Zugriffsverwaltungstools.

Einige Funktionen

Einige Identity-Tools sind vorhanden, aber die Nutzung im Unternehmen ist gering (z. B. einige Funktionen im Pilotmodus wie Lifecycle Management, Zugriffsüberprüfungen und Privilege Access Management, die jedoch weniger als 50 % des Unternehmens abdecken).

Allgemein kompetent

Identity-Tools sind in einem Großteil Ihres Unternehmens eingeführt.

Starke Funktionen

Umfangreiche, in SecOps integrierte Funktionen – Erkennung und Reaktion in Verbindung mit Identität.

Sehr starke Funktionen

Ihr Unternehmen verfügt nicht nur über IAM-Funktionen, die in großem Umfang eingesetzt werden und in SecOps integriert sind, sondern unterstützt auch die Zukunft der Identität. Kann von Institutionen bereitgestellte universelle IDs oder dezentrale IPs akzeptieren, dynamische Vertrauensmodelle, Identity mit Sicherheit und Data Governance integriert, reibungsloser Zugriff.

Wie beurteilen Sie die technischen Kompetenzen Ihres Unternehmens bei der Einführung neuer Identity-Tools?

Bewerten Sie die Fähigkeit Ihres Unternehmens, neue Identity-Tools einzuführen.

Hochgradig manuell

Die meisten, wenn nicht alle Funktionen sind manuell (manuelle Erteilung von Zugriff, Zugriffsüberprüfungen).

Teilweise Automatisierung

Einige Funktionen sind automatisiert, die meisten werden jedoch manuell ausgeführt.

Weitgehend automatisiert

Automatisierte IAM-Funktionen, wobei mehr als 80 % der Transaktionen automatisiert sind (z. B. Lifecycle-Mgmt., Bereitstellung und Entzug von Zugriffsrechten). Zusätzliche Funktionen wie Segregation of Duties und Privileged Access Mgmt. in großem Umfang eingeführt.

Hochgradig automatisiert

Hochgradig automatisierte Funktionen mit KI-Entscheidungen auf der Grundlage von Risikoabschätzungen.

Wie beurteilen Sie die technischen Kompetenzen Ihres Unternehmens im Hinblick auf die Abdeckung zusätzlicher Identitäten?

Bewerten Sie die Fähigkeit Ihres Unternehmens, zusätzliche Identitäten abzudecken.

Keine Abdeckung

Keine IAM-Programmabdeckung von Maschinen-identitäten und Umgebungen wie Cloud- und SaaS-Anwendungen.

Begrenzte Abdeckung

Begrenzte Abdeckung zusätzlicher Identitäten wie beispielsweise Maschinen-Identitäten. Umgebungen wie Cloud- und SaaS-Anwendungen werden meist manuell verwaltet.

Gute Abdeckung

Zusätzliche Identitäten wie Maschinen-Identitäten und Umgebungen wie Cloud- und SaaS-Anwendungen werden in großem Umfang und automatisch verwaltet.

Sehr gute Abdeckung

Die Identitätsabdeckung erfasst die meisten Identitäten. Umgebungen sind mit Data Governance (strukturiert und unstrukturiert) und Zugriff auf Cloud-Workload-Ebene verbunden.

Füllen Sie das nachstehende Formular aus, um Ihre persönlichen Bewertungsergebnisse abzurufen und unsere Spezialisten für Identitätssicherheit zu kontaktieren.

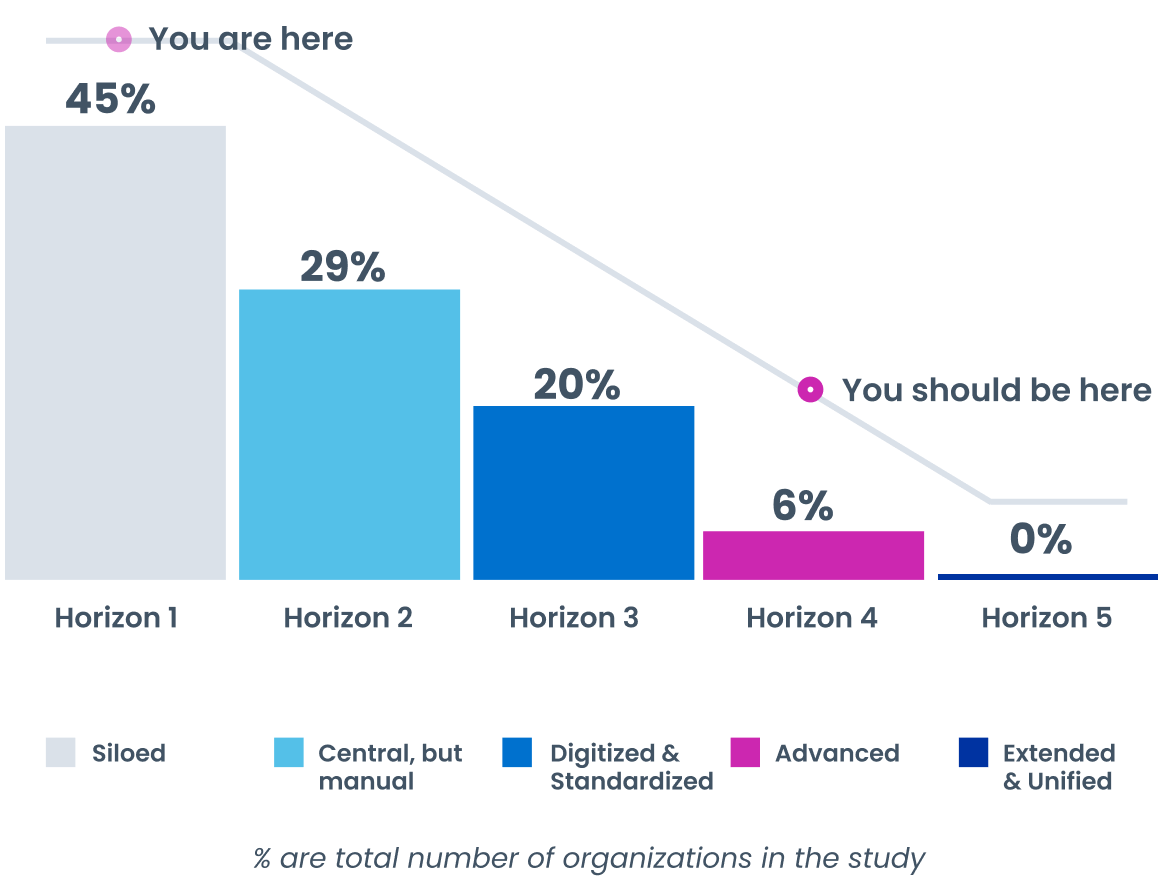

Gesamtbewertung

Ihr Identity-Programm ist …

k. A.

Sie sollten …

k. A.

Nach Kategorie

Strategie

k. A.

Empfehlung

k. A.

Betriebsmodell

k. A.

Empfehlung

k. A.

Mitarbeiter

k. A.

Empfehlung

k. A.

Technische Kompetenzen

k. A.

Empfehlung

k. A.

Empfehlung

k. A.

Empfehlung

k. A.

Empfehlung

k. A.

Empfehlung

k. A.

Ihren Bericht herunterladen

Ihr Download enthält eine PDF-Datei mit Ihren persönlichen Ergebnissen sowie eine Kopie des gesamten Horizonte-Inhalts vom Anfang dieser Bewertung.