Avaliação de maturidade de segurança de identidade

Pergunta 1 de 6

Seu programa de segurança de identidade se alinha à sua estratégia geral de negócios de modo que seja compreendido e utilizado em toda a sua organização?

Classifique o foco da segurança de identidade dentro da estratégia de sua organização

Não há nenhum foco

Não temos uma estratégia de identidade de toda a organização.

Um pouco de foco

Existe uma taxa de adoção muito baixa e o foco geralmente é uma resposta tática a tensões externas (por exemplo, conformidade, violação de segurança ou transformação de negócios).

A identidade não é um foco

Nosso programa de identidade é digitalizado e dimensionado com ampla adoção em toda a organização.

Um foco intenso

Nosso programa de identidade é um fator estratégico importante para a transformação de negócios, inovação e resistência de segurança.

Um foco muito intenso

Nossa estratégia de IAM é um pilar da estratégia de inovação mais ampla da nossa organização.

Qual das seguintes opções é a representação mais próxima do modelo operacional da equipe de Gerenciamento de Identidade e Acesso (IAM), ou seja, a maneira como os serviços de identidade são gerenciados em toda a organização?

Classifique o modelo operacional de sua equipe de Gerenciamento de Identidade e Acesso (IAM)

Não é gerenciado

A maioria das formas de identidades (por exemplo, funcionário, terceiros, máquinas) é gerenciada conforme a necessidade em grupos de silos ou não é gerenciada.

Gerenciado em parte

O gerenciamento de identidade é principalmente reativo e focado na execução de tíquetes de serviço, como a criação de contas.

Gerenciado

IAM centralizado, organizado com base em ferramentas específicas (por exemplo, uma equipe para o sistema de serviços de diretório ou outra equipe para a ferramenta de governança de identidade).

Intensamente gerenciado

IAM centralizado, organizado em um modelo de operação de produto com equipes ágeis, há uma movimentação contínua para automação e inteligência artificial.

Gerenciado em grau máximo

Nosso modelo operacional permite a colaboração com entidades externas, é um ponto de controle fundamental para se envolver com nossa força de trabalho e clientes.

Qual das seguintes opções é a representação mais próxima da distribuição de talentos das equipes de Gerenciamento de Identidade e Acesso (IAM) da sua organização?

Identifique quem gerencia a identidade da sua força de trabalho

Focado em helpdesk

Geralmente a equipe de helpdesk gerencia o acesso de provisionamento e desprovisionamento.

Focado em helpdesk e TI

Composto principalmente pela equipe de helpdesk, juntamente com uma equipe geral de TI que mantém algumas ferramentas básicas de identidade.

Equipes centradas em ferramentas de identidade

Equipes focadas em ferramentas/produtos que desenvolvem ferramentas de identidade específicas e são apoiadas pelo helpdesk e pela equipe de suporte de TI.

Equipe de identidade focada em inovação

Cientistas de dados ou engenheiros de automação, assim como engenheiros de produtos de identidade. Helpdesk e suporte de TI muito enxutos.

Especialistas em identidade distribuídos

Estende-se para além dos limites da empresa e há uma colaboração com um ecossistema de outras empresas e outros fóruns do setor para permitir a distribuição de capacidades de identidade.

Como você classificaria os recursos técnicos de sua organização na adoção de novas ferramentas de identidade?

Avalie a capacidade de sua organização de adotar novas ferramentas de identidade

Capacidades muito limitadas

Não são utilizadas ferramenta ou ferramentas antigas de diretório e de gerenciamento de acesso.

Poucas capacidades

Algumas ferramentas de identificação implementadas, mas com baixa adoção em toda a organização (por exemplo, alguns recursos no modo piloto, como gerenciamento de ciclo de vida, revisões de acesso e gerenciamento de acesso privilegiado, mas cobrem mais de 50% da organização).

Capacidades médias

Foram adotadas ferramentas de identidade na maior parte de sua organização.

Capacidades robustas

Capacidades adotadas em larga escala e integradas ao SecOps – detecção e resposta correlacionadas à identidade.

Capacidades muito robustas

Além de apresentar recursos do IAM adotados em escala e integrados ao SecOps, sua organização apoia o futuro da identidade. Pode aceitar IDs universais fornecidos por instituições ou IDPs descentralizados, modelos de confiança dinâmicos, identidade integrada com segurança e governança de dados, acesso sem atrito.

Como você classificaria os recursos técnicos de sua organização na adoção de novas ferramentas de identidade?

Avalie a capacidade de sua organização de adotar novas ferramentas de identidade

Manual em grande parte

A maioria das capacidades, se não todas, é manual (concessão de acesso e revisões de acesso manuais).

Algum grau de automação

Alguns recursos são automatizados, mas a maioria é executada manualmente.

Automatizado em sua maior parte

Capacidades de IAM automatizados com mais de 80% de transações automatizadas (por exemplo, gerenciamento de ciclo de vida, provisionamento e desprovisionamento de acesso). Capacidades adicionais, como separação de funções e gerenciamento de acesso privilegiado adotados em escala.

Intensamente automatizado

Capacidades intensamente automatizadas com decisões orientadas por inteligência artificial com base em estimativas de risco.

Como você classificaria as capacidades técnicas da sua organização em relação à cobertura de identidades adicionais?

Avalie a capacidade de sua organização de cobrir identidades adicionais

Sem cobertura

Nenhuma cobertura do programa IAM de identidades de máquinas e ambientes, como aplicativos em nuvem e SaaS.

Cobertura limitada

Cobertura limitada de identidades adicionais, como identidades de máquina. Ambientes como nuvem e aplicativos SaaS são gerenciados de forma manual em sua maioria.

Boa cobertura

Identidades adicionais, como identidades de máquina e ambientes como nuvem e aplicativos SaaS, são gerenciadas em escala e automatizadas.

Cobertura muito boa

A cobertura de identidade abrange a maioria das identidades e os ambientes estão vinculados à governança de dados (estruturados e não estruturados) e ao acesso ao nível de carga de trabalho na nuvem.

Preencha o formulário abaixo para obter seus resultados de avaliação personalizados e entrar em contato com os nossos especialistas em segurança de identidade.

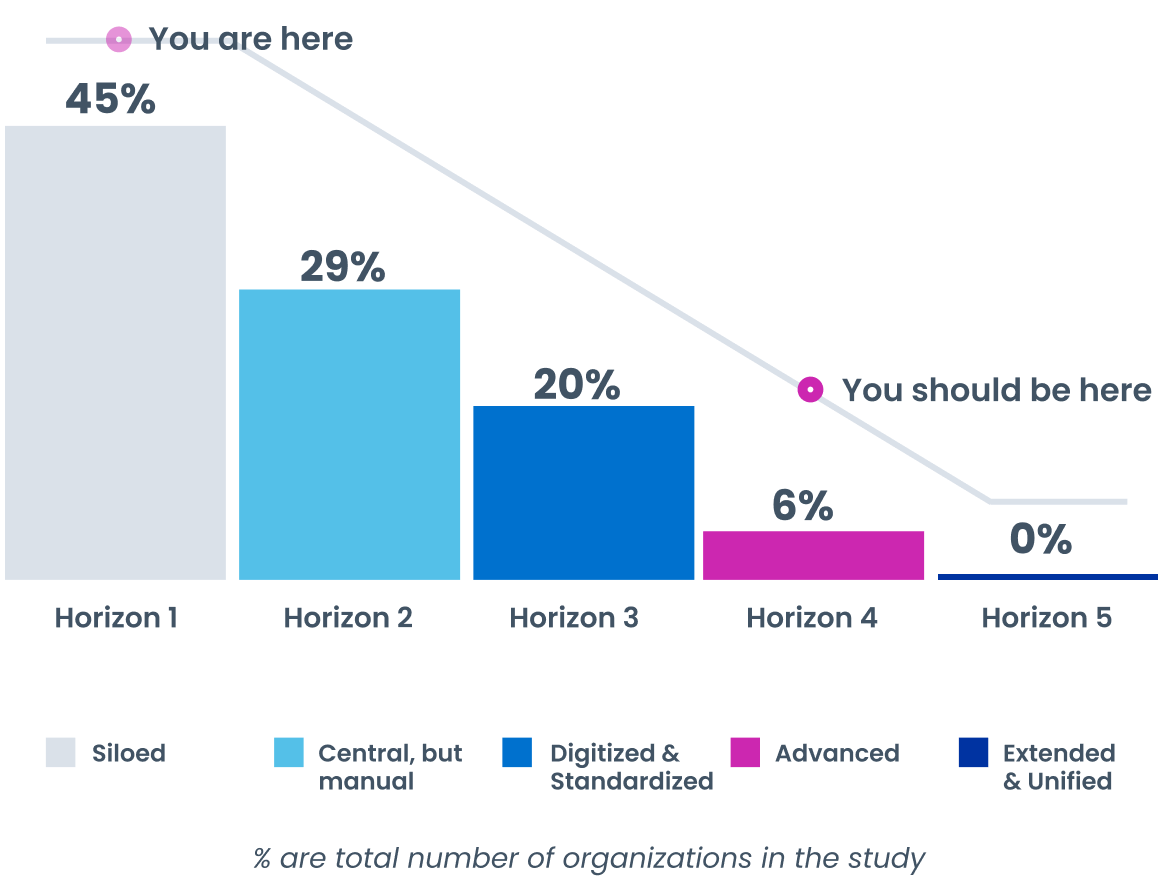

Avaliação geral

Seu programa de identidade está no nível …

n/a

Você deveria estar no nível …

n/a

Por categoria

Estratégia

n/a

Recomendação

n/a

Modelo operacional

n/a

Recomendação

n/a

Especialistas

n/a

Recomendação

n/a

Capacidades técnicas

n/a

Recomendação

n/a

Recomendação

n/a

Recomendação

n/a

Recomendação

n/a

Recomendação

n/a

Baixe seu relatório

Seu download conterá um PDF com os seus resultados personalizados mais uma cópia do conteúdo completo do horizonte desde o início desta avaliação